Sécurisation des lieux de travail à distance

Alors que la demande de capacités de travail à distance augmente, les entreprises ont beaucoup de mal à protéger leurs actifs professionnels et mobiles/BYOD. Pour garantir aux utilisateurs un accès ininterrompu à l'Internet ouvert et aux VPN d'entreprise, le service informatique doit créer un environnement sécurisé qui englobe les travailleurs sur site, mobiles et multi-sites et leurs appareils.

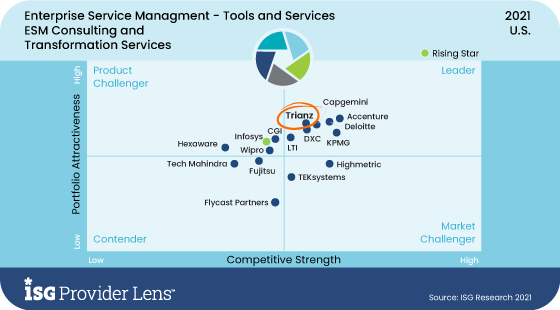

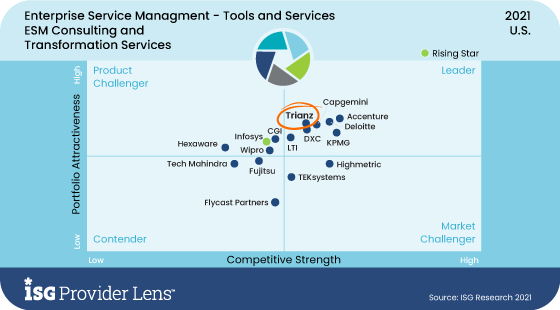

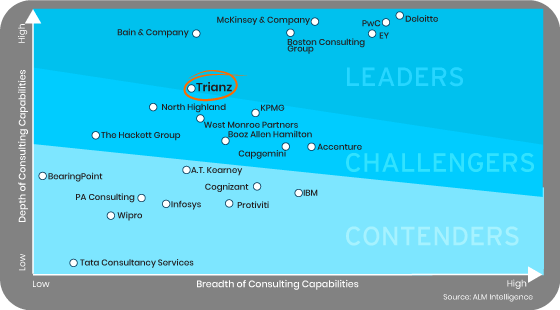

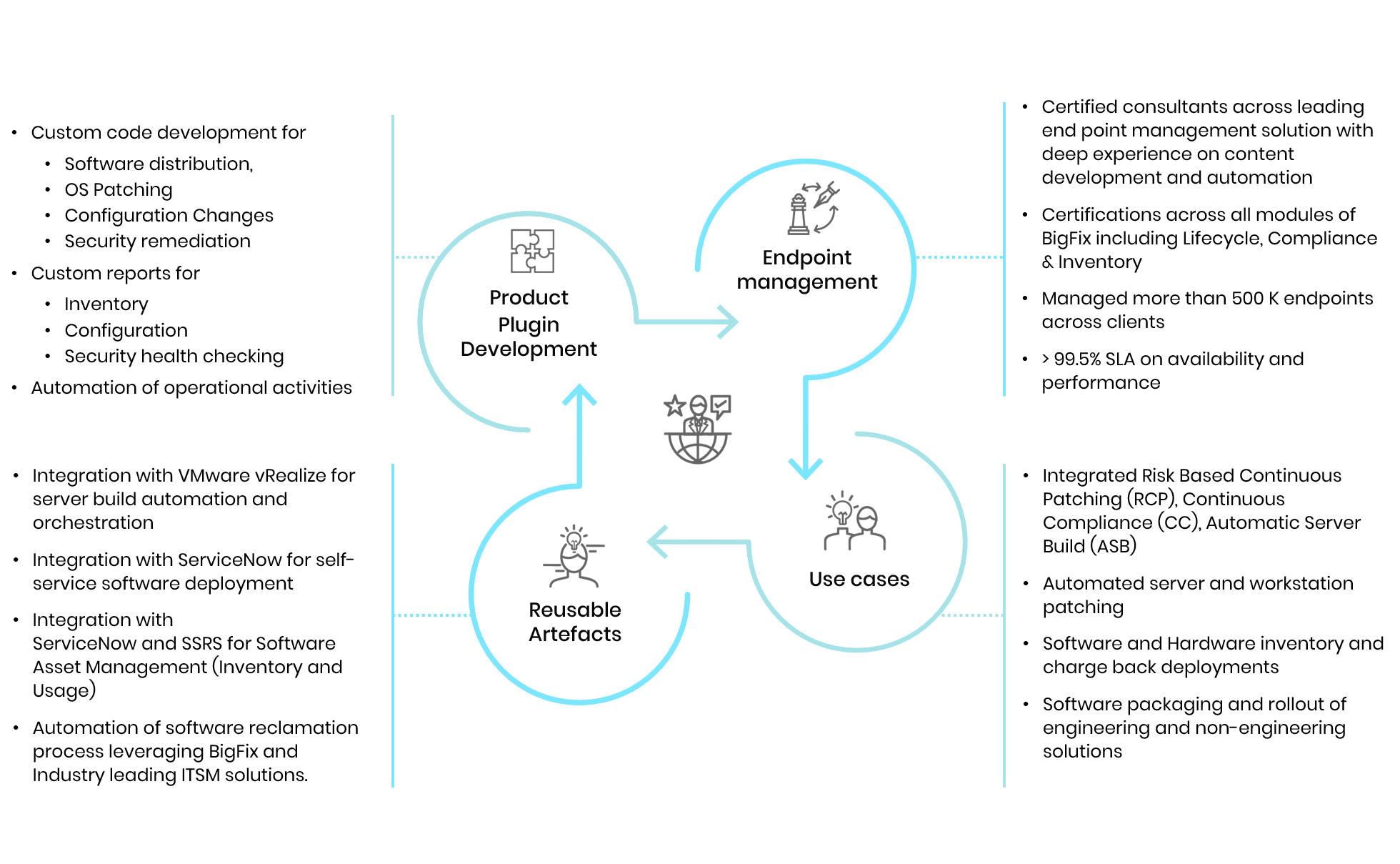

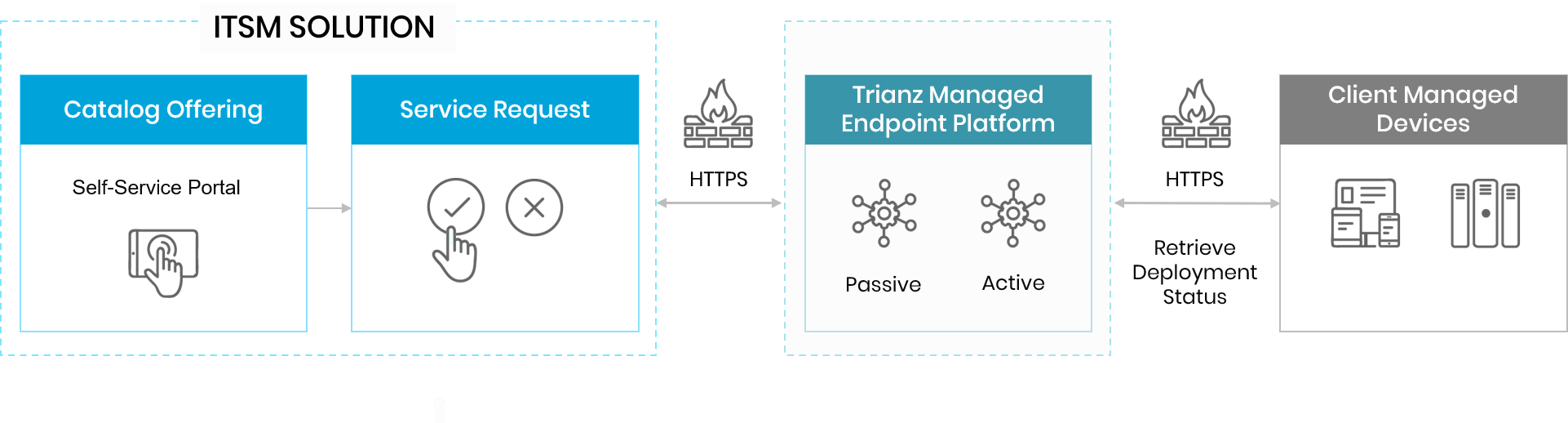

Les cybercriminels ciblant les failles de connectivité réseau, les équipes de sécurité doivent s'assurer que tous les appareils sont renforcés, conformes et surveillés pour assurer une sécurité et une efficacité opérationnelle 24 heures sur 24. Pour relever ces défis majeurs et offrir une expérience utilisateur fluide, Trianz propose une « gestion des points de terminaison en tant que service », comprenant :

Gestion automatisée des correctifs

Conformité de sécurité et renforcement des serveurs

Provisionnement du système d'exploitation et distribution de logiciels

Gestion unifiée des points de terminaison

Gestion des appareils mobiles

Droits d'auteur © 2022 Trianz