当社は、顧客企業の変革とセキュリティを実現するための能力の進化をお手伝いします。

著作権 © 2024 Trianz

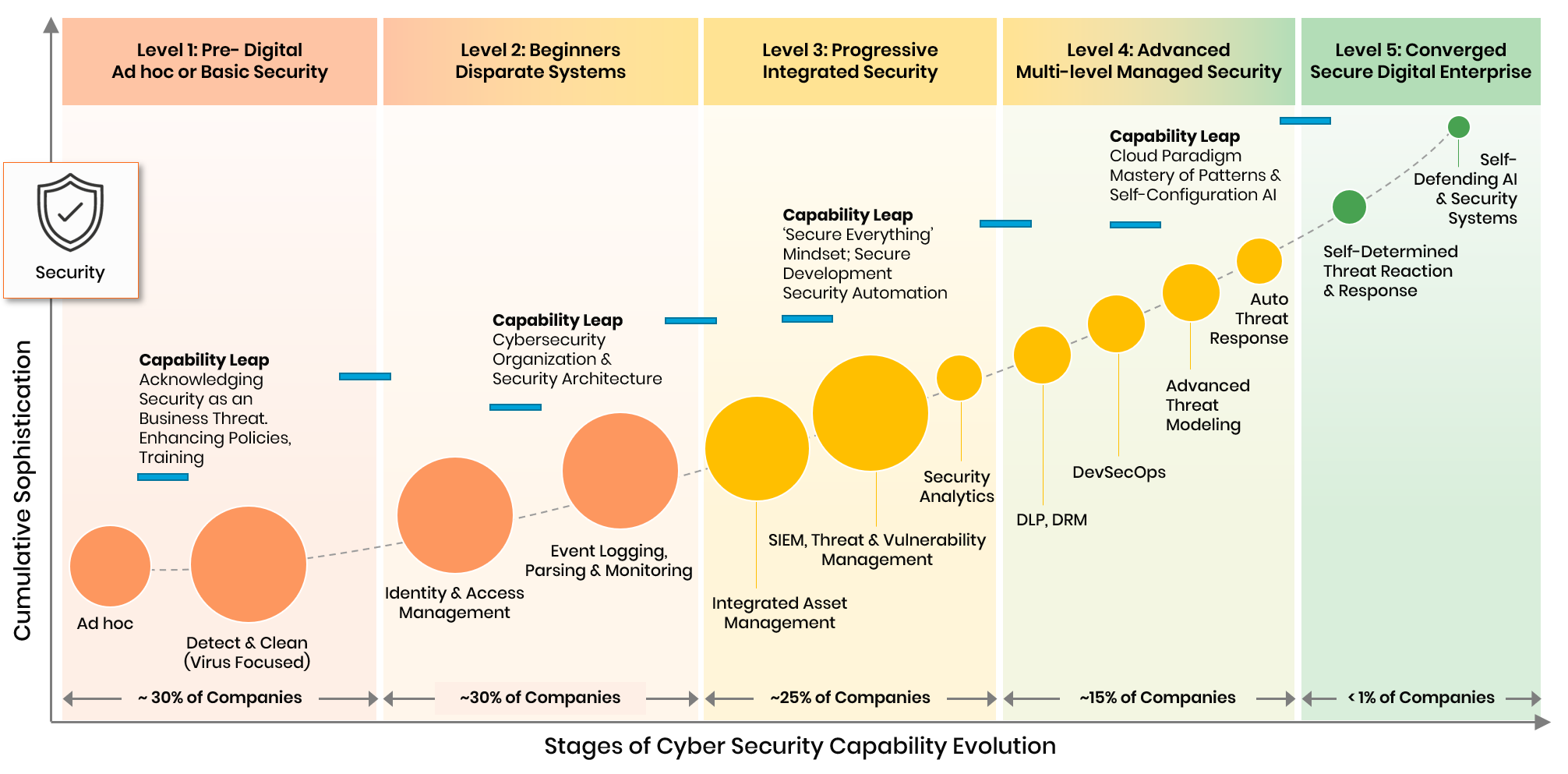

デジタル変革を推進するすべてのテクノロジーの柱の中で、セキュリティは最も複雑で目に見えないものですが、成功には不可欠です。当社のデータによると、サイバー犯罪はデジタル変革のほぼ 2 倍の速度で増加しており、セキュリティがなければデジタル変革は実現しません。

これまで、ハッキング、IP 盗難、金銭盗難、さらには身代金などのサイバー セキュリティ イベントは、うまく隠蔽されてきました。しかし最近の事件では、犯罪者が最大限の悪評を招きながら目標を達したため、その逆であることが証明されました。サイバー セキュリティ攻撃は、もはや金銭的な影響だけでなく、企業のブランド イメージやさまざまな利害関係者が企業に寄せる信頼にも影響を及ぼします。

目覚ましい出来事はさておき、当社のデータによると、侵害の約 70% は気付かれず、したがって報告もされていません。これは、60% 以上の企業が包括的な脅威の認識と評価を行っておらず、そのような攻撃にまったく備えていないためです。実際に攻撃が起こったときには、もう手遅れです。

最後に、知的財産や秘密の損失によって、あらゆる企業の顧客、そして国家全体の最終的な利害関係者に生じるコストと損害は非常に大きいため、大規模なセキュリティ規制が導入されるのは時間の問題です。